Україна та світ | ІТ-дайджест | Квітень 2024

ВИКЛИКИ ТА МОЖЛИВОСТІ

![]() CEO рекрутингової IT-агенції The Gravity Agency Наталія Пянтківська проаналізувала, що пишуть іноземні дослідники про тренди розвитку ринку IT у 2024 році, та провела паралелі з українським ринком, який тісно пов’язаний із загальносвітовими подіями та тенденціями. Які галузі будуть у пріоритеті, кого будуть наймати та які компанії можуть виявитися стійкішими до кризи?

CEO рекрутингової IT-агенції The Gravity Agency Наталія Пянтківська проаналізувала, що пишуть іноземні дослідники про тренди розвитку ринку IT у 2024 році, та провела паралелі з українським ринком, який тісно пов’язаний із загальносвітовими подіями та тенденціями. Які галузі будуть у пріоритеті, кого будуть наймати та які компанії можуть виявитися стійкішими до кризи?

![]() За прогнозами Gartner, світові витрати в галузі IT у 2024 році зростуть на 8%. Витрати на системи центрів обробки даних виростуть на 10% у 2024 році порівняно з 4% збільшенням у 2023-му. Значною мірою це відбудеться завдяки плануванню впровадження генеративного штучного інтелекту (GenAI).

За прогнозами Gartner, світові витрати в галузі IT у 2024 році зростуть на 8%. Витрати на системи центрів обробки даних виростуть на 10% у 2024 році порівняно з 4% збільшенням у 2023-му. Значною мірою це відбудеться завдяки плануванню впровадження генеративного штучного інтелекту (GenAI).

МОВА ПРОГРАМУВАННЯ

![]() Setting A Dockerized Python Environment — The Elegant Way. This article provides a step-by-step guide for setting up a Python dockerized development environment with VScode and the Dev Containers extension.

Setting A Dockerized Python Environment — The Elegant Way. This article provides a step-by-step guide for setting up a Python dockerized development environment with VScode and the Dev Containers extension.![]() В Google вважають, що мова програмування Rust вдвічі ефективніша за C++. На їхню думку, Rust може значною мірою, якщо не повністю, уникнути проблем, пов’язаних зі вразливістю безпеки у великих кодових базах за належного використання.

В Google вважають, що мова програмування Rust вдвічі ефективніша за C++. На їхню думку, Rust може значною мірою, якщо не повністю, уникнути проблем, пов’язаних зі вразливістю безпеки у великих кодових базах за належного використання.

ВЕБРОЗРОБКА

![]() Використовуємо LiDAR у розробці застосунків. У статті розглянуто плюси та мінуси роботи з даними, отриманими з використанням LiDAR, та задачі, які можна виконувати за допомогою застосунків на базі цієї технології.

Використовуємо LiDAR у розробці застосунків. У статті розглянуто плюси та мінуси роботи з даними, отриманими з використанням LiDAR, та задачі, які можна виконувати за допомогою застосунків на базі цієї технології.

ПРОГРАМНЕ ЗАБЕЗПЕЧЕННЯ

![]() У статті запропоновано інформаційну технологію моніторингу безпеки даних програмного забезпечення з метою підвищення захищеності допоміжного та кінцевого програмного забезпечення в процесі його функціонування за рахунок універсальності архітектури з можливостями узгодження процесів перевірки безпеки даних у клієнт-серверних взаємодіях та інтеграції у програмні технології розробки програмного забезпечення з використанням уніфікованих інтерфейсів задання розширюваних наборів правил перевірки.

У статті запропоновано інформаційну технологію моніторингу безпеки даних програмного забезпечення з метою підвищення захищеності допоміжного та кінцевого програмного забезпечення в процесі його функціонування за рахунок універсальності архітектури з можливостями узгодження процесів перевірки безпеки даних у клієнт-серверних взаємодіях та інтеграції у програмні технології розробки програмного забезпечення з використанням уніфікованих інтерфейсів задання розширюваних наборів правил перевірки.![]() The role of humans in AI software testing. Discover how human testers leverage AI for quicker bug detection, test case creation, and intelligent impact analysis.

The role of humans in AI software testing. Discover how human testers leverage AI for quicker bug detection, test case creation, and intelligent impact analysis.

![]() Adobe’s new Firefly model makes it easier to use Photoshop’s AI tools: creating backgrounds, enhancing detail, and using reference images.

Adobe’s new Firefly model makes it easier to use Photoshop’s AI tools: creating backgrounds, enhancing detail, and using reference images.

![]() Пошукова система Ecosia запустила перший у світі «енергогенеруючий» браузер. Новий браузер працюватиме на відновлюваній енергії з власних сонячних електростанцій Ecosia.

Пошукова система Ecosia запустила перший у світі «енергогенеруючий» браузер. Новий браузер працюватиме на відновлюваній енергії з власних сонячних електростанцій Ecosia.

![]() Що таке кросбраузерне тестування і як його виконати? До цієї задачі варто підходити не менш серйозно і якісно, ніж до функціонального тестування.

Що таке кросбраузерне тестування і як його виконати? До цієї задачі варто підходити не менш серйозно і якісно, ніж до функціонального тестування.

КІБЕРБЕЗПЕКА

![]() Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA розробила інструкцію щодо встановлення двоетапної автентифікації (скорочено "2FA") для деяких месенджерів та інформаційних систем.

Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA розробила інструкцію щодо встановлення двоетапної автентифікації (скорочено "2FA") для деяких месенджерів та інформаційних систем.

![]() Підключення до різноманітних сервісів і зберігання важливих особистих даних на смартфоні може стати об'єктом для кіберзлочинців. NV пропонує п’ять ефективних способів захистити ваш смартфон від стеження.

Підключення до різноманітних сервісів і зберігання важливих особистих даних на смартфоні може стати об'єктом для кіберзлочинців. NV пропонує п’ять ефективних способів захистити ваш смартфон від стеження.

![]() У Києві презентували сайт проєкту «Кібер Брама», який спрямований на протидію поширенню в мережі протиправного контенту, російської дезінформації, а також викриття та запобігання онлайн-шахрайствам, що реалізується спільно фахівцями кіберполіції та волонтерами, презентував власний сайт. Сайт створений для підвищення обізнаності громадян про кібервиклики в різних сферах життя та в умовах війни, підвищення цифрової та медіаграмотності - розповів під час презентації перший заступник начальника департаменту кіберполіції Андрій Шаронов.

У Києві презентували сайт проєкту «Кібер Брама», який спрямований на протидію поширенню в мережі протиправного контенту, російської дезінформації, а також викриття та запобігання онлайн-шахрайствам, що реалізується спільно фахівцями кіберполіції та волонтерами, презентував власний сайт. Сайт створений для підвищення обізнаності громадян про кібервиклики в різних сферах життя та в умовах війни, підвищення цифрової та медіаграмотності - розповів під час презентації перший заступник начальника департаменту кіберполіції Андрій Шаронов.

![]() У статті «Дослідження вимог та аналіз кібербезпеки програмного забезпечення інформаційно-керуючих систем АЕС, важливих для безпеки» розглядаються шляхи забезпечення протидії криптоатакам на елементи критичної інфраструктури, зокрема на комп’ютерні системи управління атомних електростанцій.

У статті «Дослідження вимог та аналіз кібербезпеки програмного забезпечення інформаційно-керуючих систем АЕС, важливих для безпеки» розглядаються шляхи забезпечення протидії криптоатакам на елементи критичної інфраструктури, зокрема на комп’ютерні системи управління атомних електростанцій.

ШТУЧНИЙ ІНТЕЛЕКТ

![]() П'ять «життів» штучного інтелекту: як розвивається ця технологія та на якому етапі перебуває зараз. Тема штучного інтелекту продовжує привертати увагу суспільства, викликає побоювання, має своїх прихильників та противників.

П'ять «життів» штучного інтелекту: як розвивається ця технологія та на якому етапі перебуває зараз. Тема штучного інтелекту продовжує привертати увагу суспільства, викликає побоювання, має своїх прихильників та противників.

![]() Microsoft introduced VASA, a framework for generating lifelike talking faces of virtual characters with appealing visual affective skills (VAS), given a single static image and a speech audio clip. Their premiere model, VASA-1, is capable of not only producing lip movements that are exquisitely synchronized with the audio, but also capturing a large spectrum of facial nuances and natural head motions that contribute to the perception of authenticity and liveliness.

Microsoft introduced VASA, a framework for generating lifelike talking faces of virtual characters with appealing visual affective skills (VAS), given a single static image and a speech audio clip. Their premiere model, VASA-1, is capable of not only producing lip movements that are exquisitely synchronized with the audio, but also capturing a large spectrum of facial nuances and natural head motions that contribute to the perception of authenticity and liveliness.

![]() Aligning AI with human values needs a democratic approach. Conversation about how AI’s development may increase the development gap between the Global North and Global South, whether AI systems will remain under human control and what duty of care colleges and universities owe their students in relation to AI education.

Aligning AI with human values needs a democratic approach. Conversation about how AI’s development may increase the development gap between the Global North and Global South, whether AI systems will remain under human control and what duty of care colleges and universities owe their students in relation to AI education.

НОВИНИ БІБЛІОТЕКИ

![]() Пропонуємо до ознайомлення навчальний посібник «Розроблення додатків засобами мови програмування C#» Є. Івохіна, М. Махно та О. Піскунова, в якому розглянуто основні концепції об'єктно-орієнтованого програмування, базові поняття мови C# і технологічні аспекти програмування на платформі .NET Framework.

Пропонуємо до ознайомлення навчальний посібник «Розроблення додатків засобами мови програмування C#» Є. Івохіна, М. Махно та О. Піскунова, в якому розглянуто основні концепції об'єктно-орієнтованого програмування, базові поняття мови C# і технологічні аспекти програмування на платформі .NET Framework.![]() Бібліотека СумДУ організовує вебінар "Технічна перевірка робіт системами StrikePlagiarism та Unicheck", на якому будуть розглянуті питання: функціональні можливості систем, інтерпретація Звіту подібності, формування протоколу перевірки. Вебінар буде корисним бакалаврам, магістрам, аспірантам. Дата події: 07 травня 2024 р. Час події: 15-30.

Бібліотека СумДУ організовує вебінар "Технічна перевірка робіт системами StrikePlagiarism та Unicheck", на якому будуть розглянуті питання: функціональні можливості систем, інтерпретація Звіту подібності, формування протоколу перевірки. Вебінар буде корисним бакалаврам, магістрам, аспірантам. Дата події: 07 травня 2024 р. Час події: 15-30.

![]() Пропонуємо для ознайомлення статтю «Давос та перспективи українського IT» з журналу «Електронний бюлетень трансферу технологій», що підготовлений співробітниками УкрІНТЕІ. У статті окреслюються головні висновки економічного форуму в Давосі для українського ІТ-сектору та формулюються завдання IT-сфери у воєнний та післявоєнний час. Доступ за умов авторизації у е-каталозі бібліотеки.

Пропонуємо для ознайомлення статтю «Давос та перспективи українського IT» з журналу «Електронний бюлетень трансферу технологій», що підготовлений співробітниками УкрІНТЕІ. У статті окреслюються головні висновки економічного форуму в Давосі для українського ІТ-сектору та формулюються завдання IT-сфери у воєнний та післявоєнний час. Доступ за умов авторизації у е-каталозі бібліотеки.

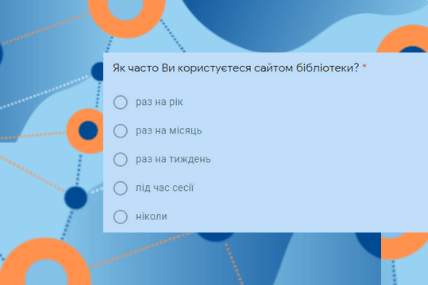

Чи була корисною для Вас інформація?

укр

укр  eng

eng